In einem Kölner Wahlamt werden Wahlbriefe sortiert | Bild: Imago | Manngold

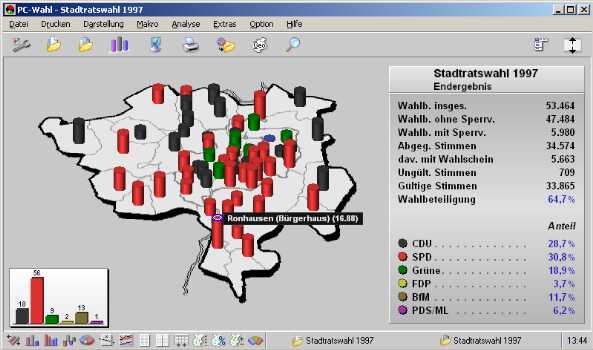

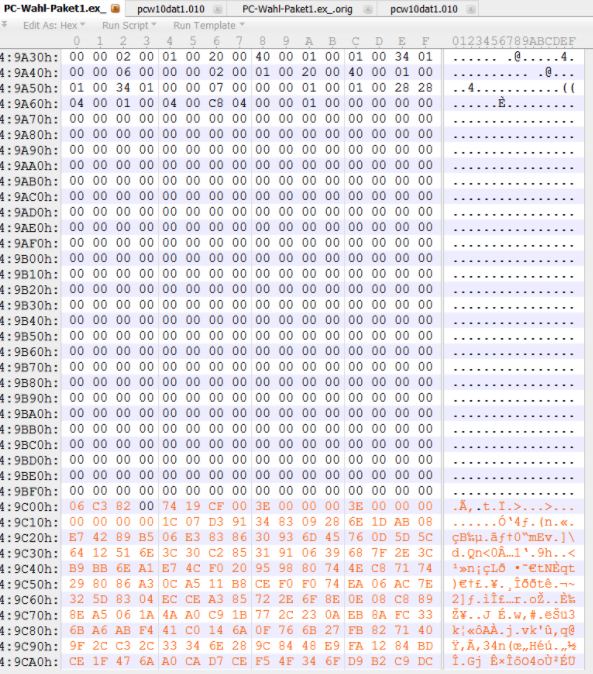

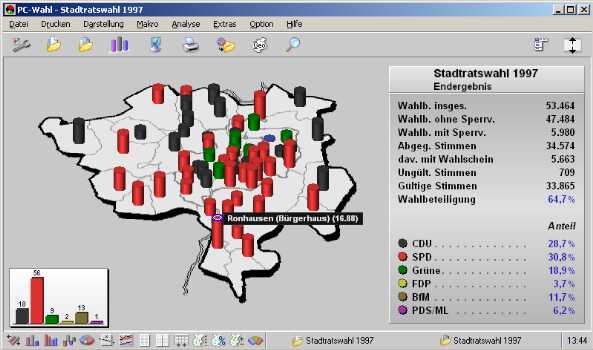

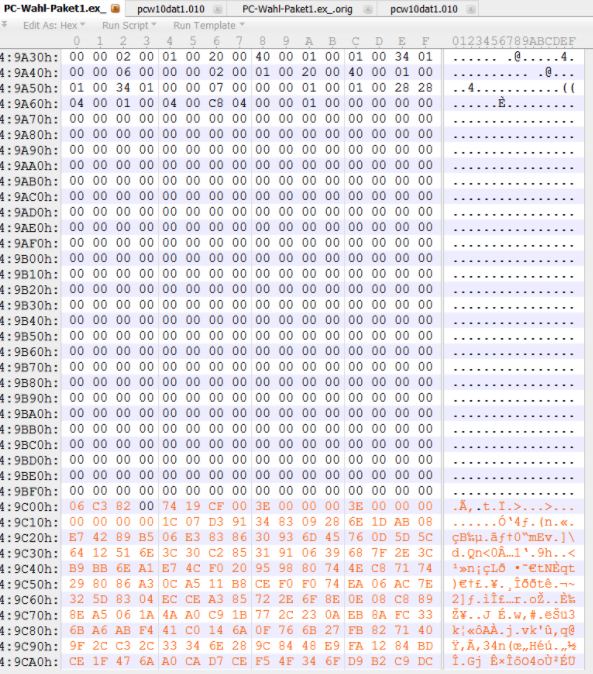

Dank der Sicherheitsforscher vom Chaos Computer Club wissen wir seit vergangener Woche: Bei der Bundestagswahl kommt eine ziemlich unsichere Software zum Einsatz. Das Programm PC-Wahl ist eine Einladung für Hacker, die heimlich ein bisschen am vorläufigen Endergebnis rumschrauben wollen. Zwar wird in Deutschland noch mit Zettel und Stift gewählt, doch für die Weiterverarbeitung der Auszähl-Ergebnisse an den Bundeswahlleiter wird in zahlreichen Wahlkreisen PC-Wahl eingesetzt – ein hoffnungslos veraltetes und leicht angreifbares Programm, das eigentlich schon gar nicht mehr auf dem Markt sein dürfte.Seitdem die gravierenden Sicherheitslücken durch den CCC-Bericht und eine Recherche der Zeit bekannt wurde, schwebt über allen Wahlkreisen, die PC-Wahl einsetzen, ein Fragezeichen: Wie werden sie ihre Wahlergebnisse an die Landeswahlleiter und nach Berlin kommunizieren, wenn das eigentlich dafür eingesetzte Tool PC-Wahl weiterhin unsicher ist? Oder schafft man es tatsächlich, alle Probleme noch mit einem Update zu beseitigen? Letzteres hat zumindest der Hersteller von PC-Wahl, die Firma vote iT, die schon länger von den Problemen wusste, in den letzten Monaten eifrig versucht. Doch weil die Patches laut CCC nicht alle Probleme lösen konnten, haben die Hacker selbst ein paar Nachtschichten eingelegt und an diesem Dienstag einen Reparaturcode für die Software PC-Wahl veröffentlicht.Folgt Motherboard auf Facebook, Instagram, Snapchat und TwitterDa würde man doch denken, dass diese Hilfe dankbar angenommen werden würde – oder? Pustekuchen. Recherchen von Motherboard zeigen, dass kein einziger betroffener Wahlkreis das Update des CCC tatsächlich nutzen wird.Auch München wiegelt ab und verweist auf zwei Ansprechpartner, nach denen man sich in Sachen Software richte: "Wir werden das vom CCC veröffentlichte Update nicht verwenden, da die Landkreiskommunen und wir die Sicherheitsrichtlinien und -empfehlungen der Landes- und Bundeswahlleitung und des Bundesamtes für Sicherheit in der Informationstechnik (BSI) zu befolgen haben", erklärt die Pressesprecherin des Landratsamts in München, Christina Walzner, gegenüber Motherboard. Das klingt erstmal beruhigend; offensichtlich hat also das BSI als höchste deutsche Behörde für Cybersicherheit bereits Empfehlungen bereitgestellt. Doch wie sehen diese Sicherheitsempfehlungen von BSI eigentlich aus? Aus Kreisen der Behörde heißt es dazu, dass man keine Empfehlung herausgegeben habe, das CCC-Update zu nutzen. Stattdessen rate man seit Frühling dieses Jahres den betroffenen Wahlkreisen, weitere organisatorische Maßnahmen zu ergreifen und nicht-computergestützte Meldeketten einzurichten. Im Klartext: Es wird telefoniert und gefaxt, um die Übermittlung der Wahlergebnisse vor Hackern zu sichern. PC-Wahl ist in den betroffenen Wahlkreisen jetzt nur noch zweite Wahl.Die Aussagen aus BSI-Kreisen bestätigt auch ein Sprecher des Bundeswahlleiters: "Wir können keine Empfehlung für die Nutzung eines Updates von Dritten aussprechen", heißt es auf Anfrage von Motherboard zum CCC-Patch. Was die Wiesbadener Behörde meint: Jeder, der mehr als 50 Wahlkreise, in denen PC-Wahl zum Einsatz kommt, werden nur Updates vornehmen, die vom offiziellen Hersteller vote iT angeboten werden.

Das klingt erstmal beruhigend; offensichtlich hat also das BSI als höchste deutsche Behörde für Cybersicherheit bereits Empfehlungen bereitgestellt. Doch wie sehen diese Sicherheitsempfehlungen von BSI eigentlich aus? Aus Kreisen der Behörde heißt es dazu, dass man keine Empfehlung herausgegeben habe, das CCC-Update zu nutzen. Stattdessen rate man seit Frühling dieses Jahres den betroffenen Wahlkreisen, weitere organisatorische Maßnahmen zu ergreifen und nicht-computergestützte Meldeketten einzurichten. Im Klartext: Es wird telefoniert und gefaxt, um die Übermittlung der Wahlergebnisse vor Hackern zu sichern. PC-Wahl ist in den betroffenen Wahlkreisen jetzt nur noch zweite Wahl.Die Aussagen aus BSI-Kreisen bestätigt auch ein Sprecher des Bundeswahlleiters: "Wir können keine Empfehlung für die Nutzung eines Updates von Dritten aussprechen", heißt es auf Anfrage von Motherboard zum CCC-Patch. Was die Wiesbadener Behörde meint: Jeder, der mehr als 50 Wahlkreise, in denen PC-Wahl zum Einsatz kommt, werden nur Updates vornehmen, die vom offiziellen Hersteller vote iT angeboten werden. Der Bundeswahlleiter erkennt unterdessen durchaus an, dass der CCC-Patch ein wichtiger Schritt sei, betont aber auch, dass sich die Bundesländer, Wahlkreise und Gemeinden stets nach den Entwicklungen des Herstellers richten sollen: "Natürlich sind die [Gutachten und Entwicklungen des CCC] erstmal ein sehr guter Schritt", erklärt ein Sprecher der Behörde gegenüber Motherboard am Telefon. "Wir begrüßen auch, dass der CCC sich darum kümmert, aber jetzt auf Zuruf zu sagen, 'baut mal dieses Skript ein', das geht nicht."Und was sagt der CCC dazu? "Ob das Verfahren übernommen wurde, kann ich nicht sagen, da die Updates der letzten Woche verheimlicht wurden", schreibt Schröder auf Anfrage von Motherboard. "Weder das BSI noch der Hersteller sind mit Rückfragen zu unserer Veröffentlichung an uns herangetreten."Der Sicherheitsforscher, der zusammen mit CCC-Sprecher Linus Neumann und dem Darmstädter Informatiker Martin Tschirsich für alle Patches und Gutachten zu PC-Wahl in den letzten Wochen verantwortlich war, schaut aber auch schon über den Wahlsonntag hinaus. "Wir kritisieren die Intransparenz des Herstellers und fordern von den Behörden nach der Bundestagswahl Maßnahmen, die Geheimnistuerei um schlechte Software einzudämmen." Der Sicherheitsforscher hat da auch schon ein paar Ideen, wie der Einsatz von Software wie PC-Wahl sicherer werden kann: "Zum Beispiel durch die Budgetierung eines quelloffenen Projektes und durch die Veröffentlichung eines entsprechenden Anforderungskataloges an solche Software."Redaktionelle Mitarbeit: Richard Diesing & Daniel Mützel***Update (22.9.2017; 13:55): In einer früheren Version dieses Textes hieß es, dass der Informatiker Martin Tschirsich aus Dortmund komme. Tatsächlich stammt er aus Darmstadt. Wir haben den Fehler korrigiert und bedauern, dass wir diese beiden deutschen Metropolen verwechselt haben.

Der Bundeswahlleiter erkennt unterdessen durchaus an, dass der CCC-Patch ein wichtiger Schritt sei, betont aber auch, dass sich die Bundesländer, Wahlkreise und Gemeinden stets nach den Entwicklungen des Herstellers richten sollen: "Natürlich sind die [Gutachten und Entwicklungen des CCC] erstmal ein sehr guter Schritt", erklärt ein Sprecher der Behörde gegenüber Motherboard am Telefon. "Wir begrüßen auch, dass der CCC sich darum kümmert, aber jetzt auf Zuruf zu sagen, 'baut mal dieses Skript ein', das geht nicht."Und was sagt der CCC dazu? "Ob das Verfahren übernommen wurde, kann ich nicht sagen, da die Updates der letzten Woche verheimlicht wurden", schreibt Schröder auf Anfrage von Motherboard. "Weder das BSI noch der Hersteller sind mit Rückfragen zu unserer Veröffentlichung an uns herangetreten."Der Sicherheitsforscher, der zusammen mit CCC-Sprecher Linus Neumann und dem Darmstädter Informatiker Martin Tschirsich für alle Patches und Gutachten zu PC-Wahl in den letzten Wochen verantwortlich war, schaut aber auch schon über den Wahlsonntag hinaus. "Wir kritisieren die Intransparenz des Herstellers und fordern von den Behörden nach der Bundestagswahl Maßnahmen, die Geheimnistuerei um schlechte Software einzudämmen." Der Sicherheitsforscher hat da auch schon ein paar Ideen, wie der Einsatz von Software wie PC-Wahl sicherer werden kann: "Zum Beispiel durch die Budgetierung eines quelloffenen Projektes und durch die Veröffentlichung eines entsprechenden Anforderungskataloges an solche Software."Redaktionelle Mitarbeit: Richard Diesing & Daniel Mützel***Update (22.9.2017; 13:55): In einer früheren Version dieses Textes hieß es, dass der Informatiker Martin Tschirsich aus Dortmund komme. Tatsächlich stammt er aus Darmstadt. Wir haben den Fehler korrigiert und bedauern, dass wir diese beiden deutschen Metropolen verwechselt haben.

Anzeige

Niemand installiert das CCC-Update – aus Gründen, die keine sind

Anzeige

Der Bundeswahlleiter hat warme Worte für den CCC – der Software-Entwickler nicht so ganz

Tatsächlich hat die Firma in der vergangenen Woche an alle Wahlkreise und Gemeinden ein Update ausgeliefert – auf unsere Rückfrage, ob man sich dabei auch nach dem Patch und den Berichten des CCC gerichtet habe, verweist uns die Aachener Firma lediglich auf eine Stellungnahme auf der eigenen Website. Das Statement ist jedoch fast schwerer zu entschlüsseln als der Code der Software. Man habe an die Kunden, sprich die Gemeinden und Wahlkreise, ein Update verteilt und "dabei sowohl die Software als auch die Updates mit einer Signatur versehen. Mit diesen Maßnahmen wird sichergestellt, dass alle Kunden die Originalsoftware am Wahlabend einsetzen." Bedeutet: vote iT hat die Lücke mit einem eigenen Update versucht zu beheben und will damit sicherstellen, dass die Kunden nur die eigenen Code-Zeilen nutzen. Mit dem jüngsten vote iT-Patch, das einen Tag nach der CCC-Veröffentlichung an die betroffenen Gemeinden verschickt wurde, geht aber noch eine weitere Änderung bei vote iT einher: Der zuvor öffentlich einsehbare detaillierte Verlauf aller Updates ist jetzt von der Website der Firma verschwunden. Das erschwert es unabhängigen Sicherheitsforschern wie dem CCC, die Entwicklungen der Firma zu prüfen und nachzuvollziehen. Das jüngste Update von vote iT konnten die CCC-Forscher dementsprechend auch nicht mehr prüfen.

Anzeige