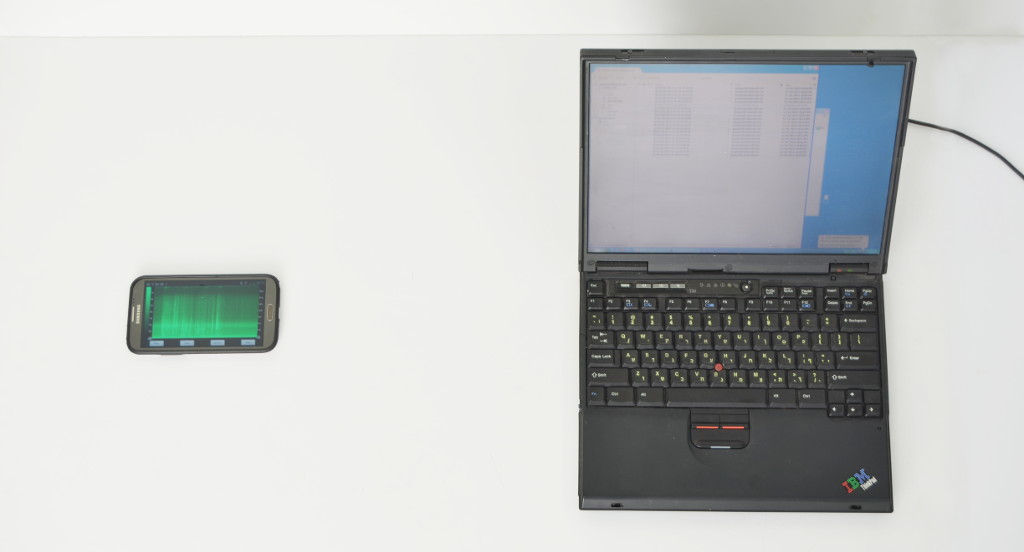

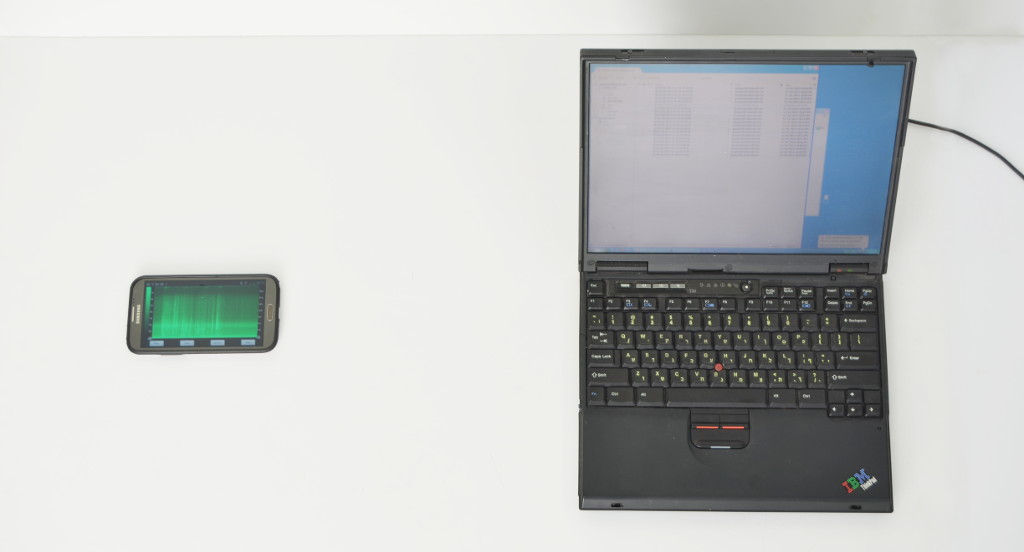

via jfcherry/FlickrHörst du deinen Computer arbeiten? Das dumpfe Surren kann nicht nur subtil nerven, es sagt dir auch, dass man das Gerät hacken kann.Forscher an der Universität Tel Aviv sagen, dass die Geräusche der Prozesserschwingungen können, was der Rechner gerade macht und welches Programm läuft. Über einen Mechanismus namens „akustische Kryptoanalyse", kann sogar erkannt werden kann, welcher Verschlüsselungscode verwendet wird—das kann sogar brenzlig werden für vor der NSA bisher als sicher geglaubte kryptologische Methoden.Die hier abgehörten Geräusche sind nicht zu verwechseln mit den Geräuschen der Festplatten oder des Lüfters. Der CPU produziert ein schrilles Heulen oder Zischen, wenn es sich unterschiedlich viel Strom für seine verschiedenen Funktionen nimmt. Die RSA-Signatur ist ein Entschlüsselungsalgorithmus der häufig von Browsern verwendet wird, um, unter anderem, eine sichere Datenübertragung zu gewährleisten. Die Forscher konnten jetzt anhand der Geräusche, die der Prozessor verursacht die RSA-Schlüssel wiederherstellen—Stück für Stück, nur durch das Lauschen auf das Prozessorsurren.Innerhalb von einer Stunde konnte anhand des genannten „Schlüssel-Angriff" eine vollständige 4096-Bit-RSA-Entschlüsselung von Laptops vollzogen werden. Die Forscher waren ebenfalls in der Lage zu demonstrieren, dass der auch mit einem Smartphone anwendbar sei, das direkt neben dem Computer platziert wird. Auch ein empfindliches Mikrofon, welches nicht weiter als 3 Meter vom Computer entfernt ist, würde für den Angriff funktionieren. Genau diese Entfernung reicht viaUm einen RSA-verschlüsselten E-Mail-Client zu knacken, mussten die Forscher tausende, sorgfältig gestaltete verschlüsselte E-Mails an den Client verschicken, die sich alle automatisch entschlüsselten ohne sich dabei zu öffnen. Dabei mussten sie den kryptographischen Prozess deutlich genug „hören", um herauszukriegen, welche E-Mail als nächstes verschicken wird.Wenn du dir über etwas Neues Sorgen machen willst, haben die Forscher einige „Angriffsszenarien" vorbereitet. „Installiere die Angriffs-App auf dein Handy. Mach ein Treffen mit deinem Opfer aus und während des Treffens legst du dein Handy neben den Laptop des Opfers," so steht es in einer der Szenarien, die dich wie ein böses Genie klingen lassen. „Schicke deinen Server mit einem guten Mikrofon im Karton zu einem Rechenzentrum. Dann zieh dir akustisch alle Schlüssel von allen Servern in der Nähe," Das klingt schon wesentlich mehr nach einem Trojaner klingt, als nach einem Schadprogramm.Auch die populäre E-Mail-Verschlüsselung GnuPG ist betroffen, wobei die neueste Version geschützt ist. Die Forscher zeigen aber auch, dass die Entschlüsselung andere, unbewussten Äußerungen von Laptops hervorrufen kann, einschließlich der Höhe der Elektrizität, die sie aus der Steckdose ziehen. Dennoch ist es weit davon entfernt, etwas Beängstigendes zu sein. Hoffentlich wird es das niemals sein: Je schneller der Rüstungswettbewerb der Verschlüsselungen wird, desto besser kann die Forschung dabei helfen, dass Ingenieure und Entwickler Löcher stopfen, bevor sie zum Einsatz kommen.

Genau diese Entfernung reicht viaUm einen RSA-verschlüsselten E-Mail-Client zu knacken, mussten die Forscher tausende, sorgfältig gestaltete verschlüsselte E-Mails an den Client verschicken, die sich alle automatisch entschlüsselten ohne sich dabei zu öffnen. Dabei mussten sie den kryptographischen Prozess deutlich genug „hören", um herauszukriegen, welche E-Mail als nächstes verschicken wird.Wenn du dir über etwas Neues Sorgen machen willst, haben die Forscher einige „Angriffsszenarien" vorbereitet. „Installiere die Angriffs-App auf dein Handy. Mach ein Treffen mit deinem Opfer aus und während des Treffens legst du dein Handy neben den Laptop des Opfers," so steht es in einer der Szenarien, die dich wie ein böses Genie klingen lassen. „Schicke deinen Server mit einem guten Mikrofon im Karton zu einem Rechenzentrum. Dann zieh dir akustisch alle Schlüssel von allen Servern in der Nähe," Das klingt schon wesentlich mehr nach einem Trojaner klingt, als nach einem Schadprogramm.Auch die populäre E-Mail-Verschlüsselung GnuPG ist betroffen, wobei die neueste Version geschützt ist. Die Forscher zeigen aber auch, dass die Entschlüsselung andere, unbewussten Äußerungen von Laptops hervorrufen kann, einschließlich der Höhe der Elektrizität, die sie aus der Steckdose ziehen. Dennoch ist es weit davon entfernt, etwas Beängstigendes zu sein. Hoffentlich wird es das niemals sein: Je schneller der Rüstungswettbewerb der Verschlüsselungen wird, desto besser kann die Forschung dabei helfen, dass Ingenieure und Entwickler Löcher stopfen, bevor sie zum Einsatz kommen.

Anzeige