Похищение симок – угроза малоизвестная, но растущая. Чтобы узнать, как не дать хакерам украсть свой телефонный номер, прочтите наше руководство по самозащите от этих атак.

В пригородах Солт-Лейк-Сити был, казалось бы, ничем не примечательный тёплый сентябрьский вечер. Рейчел Остлунд только что уложила детей спать и готовилась ко сну сама. Она переписывалась по СМС со своей сестрой, как вдруг на её мобильном пропала связь. Последнюю СМС Рейчел получила от T-Mobile, своего оператора. Сообщение утверждало: SIM-карта на её телефонный номер была «обновлена».

Videos by VICE

Рейчел сделала то, что сделало бы в этой ситуации большинство людей: она принялась выключать и включать телефон. Не помогло.

Она поднялась наверх и сказала своему мужу Адаму, что у неё не работает телефон. Адам попытался позвонить на номер Рейчел со своего мобильного. Звонок раздался, но телефон в руках у Рейчел не засветился. Никто не ответил. Рейчел же тем временем зашла в свой почтовый ящик и заметила, что кто-то меняет пароли на многих её учётных записях. Час спустя Адаму позвонили.

«Позовите Рейчел к телефону, – потребовал голос на другом конце линии. – Сейчас же».

Адам отказался и спросил, что происходит.

«Мы вас нагнули, мы вас имеем и теперь портим вам жизнь, – заявил позвонивший. – Если вам дорога ваша шкура, позовите к телефону свою жену».

Адам отказался.

«Мы уничтожим вашу репутацию, – продолжал незнакомец, а затем назвал нескольких родственников Рейчел и Адама и их адреса, которые звонивший, по мнению пары, взял с учётной записи Рейчел на Amazon. – Что случилось бы, если бы мы им навредили? Что случилось бы, если бы мы уничтожили их репутацию, а затем оставили им сообщение о том, что это случилось из-за вас?»

«Мы вас нагнули, мы вас имеем и теперь портим вам жизнь».

Пара этого ещё не знала, но они только что стали последними жертвами хакеров, похищающих телефонные номера, чтобы красть ценные юзернеймы на Instagram и продавать их за биткойны. В тот вечер под конец лета 2017 года Остлунды разговаривали с парочкой таких хакеров, которые захватили инстаграм Рейчел под ником @Rainbow. Теперь они просили Рейчел и Адама отдать им её учётную запись @Rainbow на Twitter.

На оживлённом подпольном рынке украденных ников в соцсетях и для игр короткий уникальный юзернейм может стоить от 500 до 5000 долларов, если верить людям, занятым в этой сфере, и ряду объявлений на популярной торговой площадке. Несколько хакеров, имеющих отношение к этому рынку, заявили, что, к примеру, аккаунт на Instagram@t недавно был продан за биткойны на суму около 40 000 долларов.

Ваш телефон или инстаграм взломали? Расскажите нам свою историю. Можно безопасно обратиться к этому репортёру на Signal по номеру +1 917 257 1382, в чате OTR chat по адресу lorenzofb @ jabber.ccc.de или по электронной почте lorenzo@ motherboard.tv

Похитив телефонный номер Рейчел, хакеры смогли захватить не только её инстаграм, но и её учётные записи на Amazon, Ebay, Paypal, Netflix и Hulu. Стоило хакерам только завладеть телефонным номером Рейчел, как все меры безопасности, которые она предпринимала, чтобы обезопасить некоторые из этих учётных записей, в том числе двухуровневая авторизация, потеряли смысл.

«Эта ночь была очень напряжённой, – вспомнил Адам. – Мне не верится, что им хватило наглости нам позвонить».

НЕЗАМЕТНАЯ УГРОЗА

В феврале T – Mobile разослал своим клиентам СМС, предупреждая об угрозе «для всей отрасли». По словам компании, преступники всё чаще используют приём под названием «развод с перенесением» для охоты на чужие телефонные номера и их кражи. Этот развод, также известный как подмена или похищение SIM -карт, прост, но невероятно эффективен.

Сначала преступники звонят в техподдержку оператора мобильной связи, притворяясь своей потенциальной жертвой. Они объясняют сотруднику компании, что «потеряли» SIM-карту, и требуют перевести или перенести свой телефонный номер на новую SIM-карту, которой уже владеют сами хакеры. Немного прибегнув к социальной инженерии – возможно, сообщив номер социального страхования или домашний адрес жертвы (они часто доступны благодаря многочисленным утечкам данных, случившимся за последние несколько лет), – преступники убеждают сотрудника в том, что действительно являются тем, кем представляются, и тут сотрудник переносит телефонный номер на новую SIM-карту.

Игра окончена.

«С помощью номера телефона, – сказал мне хакер, занимающийся подменом симок, – можно за несколько минут залезть во все аккаунты человека, а тот ничего не сможет с этим поделать».

Скриншот текстового сообщения, полученного Рейчел Остлунд, когда хакеры захватили её телефонный номер.

Тогда жертва теряет связь, поскольку к мобильной сети в любой момент может быть одновременно подключена всего одна SIM-карта. Хакеры же могут изменить настройки на учётных записях жертвы и часто могут обходить меры безопасности вроде двухуровневой авторизации, пользуясь телефонным номером для восстановления.

Отдельные службы, среди которых и Instagram, требуют от пользователей при установке двухуровневой авторизации назвать телефонный номер; тем самым они нечаянно дают хакерам ещё одну возможность залезть в учётную запись. Дело в том, что, захватив номер жертвы, хакеры могут обойти двухуровневую авторизацию и захватить её учётную запись в Instagram, не зная даже пароля от неё. (Прочтите наше руководство о том, как защитить свой телефонный номер и связанные с ним учётные записи от хакеров.)

Эрик Тейлор, хакер, ранее известный как CosmoTheGod, использовал этот приём в некоторых из самых знаменитых своих выходок – к примеру, в тот раз, когда он взломал учётную запись электронной почты гендиректора CloudFlare в 2012 году. Тейлор, сейчас работающий в охранной фирме Path Network, сообщил мне, что, связывая телефонный номер с любой своей учётной записью в интернете, пользователь становится «уязвимым, по сути, для детей 13-16 лет, которые захватывают учётные записи, просто, мля, захватывая телефон за пять минут через звонок оператору».

«Это происходит постоянно», – добавил он.

Есть совет? Можете безопасно обратиться к этому репортёру на Signal по номеру +1 917 257 1382, в чате OTR по адресу lorenzo@jabber.ccc.de или по электронной почте lorenzo@motherboard.tv

Роэл Шоувенберг, директор Celsus Advisory Group по разведке и расследованиям, исследовал такие проблемы, как подмена симок, обхождение двухуровневой авторизации и злоупотребление механизмами восстановления учётных записей. По его мнению, в полной безопасности не находится ни один телефонный номер и потребителям нужно иметь это в виду.

«Перенести можно любой номер, – сказал мне Шоувенберг. – Решительный и находчивый правонарушитель сумеет по меньшей мере временно получить доступ к номеру, а этого часто бывает достаточно для успешной кражи».

Это внушает тревогу, так как мобильные номера стали «главными ключами» ко всей нашей онлайн-идентичности, как он заявил в посте для блога в прошлом году.

«Большинство систем не заточены под борьбу с захватчиками телефонных номеров. Это очень, очень плохо, – писал Шоувенберг. – Наш телефонный номер стал почти незаменимым идентификатором. Он никогда не был под это заточен, точно так же, как и номера социального страхования никогда не должны были становиться идентификаторами. Телефонный номер в наше время является волшебным ключом к большинству служб и учётных записей».

Что делают хакеры, завладев вашим телефонным номером, зависит от того, что именно им нужно.

«Я ЗАБИРАЮ У НИХ ДЕНЬГИ И ЖИВУ СВОЕЙ ЖИЗНЬЮ»

Если у вас крадут велосипед, стоит заглянуть на Craigslist: не продаёт ли его кто-то на чёрном рынке? Если вашу учётную запись на Instagram крадут посредством подмены симки, стоит заглянуть на OGUSERS.

На первый взгляд OGUSERS ничем не отличается от любого другого форума. На нём есть раздел «спам/юмор» и раздел для болтовни на такие темы, как музыка, развлечения, аниме и игры. Но самый крупный и самый активный его раздел – это торговая площадка, на которой пользователи покупают и продают ники в социальных сетях и для игр – иногда за тысячи долларов.

В одном недавнем посте кто-то, по словам одного из администраторов форума, продал учётную запись на Instagram@Bitcoin за 20 000 долларов. В объявлении, которое 13 июня ещё существовало в сети, пользователь сообщал о продаже ника @eternity на Instagram за 1000 долларов.

Это лишь два примера учётных записей, продающихся на OGUSERS. Этот форум был запущен в апреле 2017 года как место для купли-продажи «козырных» юзернеймов. (Название форума происходит от сленгового «OG», сокращённого от «originalgangster» – «первый гангстер».) Козырным в социальных сетях является любой юзернейм, который считается крутым, возможно, потому что это уникальное слово вроде @Sex, @Eternity или @Rainbow. А может, потому что это очень короткий ник, вроде @t или @ty. Знаменитостям тоже досталось.

Скриншот учётной записи Селены Гомес на Instagram после взлома.

К примеру, в августе прошлого года хакеры похитили учётную запись Селены Гомес на Instagram и выложили там обнажённые фото Джастина Бибера. Также имя в учётной записи Гомес было изменено на «Islah»; таким же в то время пользовался некий пользователь OGUSERS под ником Islah. По словам хакеров с OGUSERS, люди, заявляющие о том, что это они взломали Гомес, сказали, что сделали это, захватив мобильный номер, который связан с учётной записью поющей актрисы, у которой на момент захвата было 125 миллионов подписчиков.

«Блин, они реально взломали человека, у которого больше всего подписчиков на Instagram», – заметил один из участников OGUSERS в теме под названием «RIP СЕЛЕНА ГОМЕС».

Представитель Гомес отказался комментировать это по электронной почте.

Пост в теме на форуме OGUSERS, в которой участники форума высказались о взломе Селены Гомес.

По состоянию на июнь этого года на OGUSERS было более 55 000 тысяч зарегистрированных пользователей и 3,2 миллиона постов. Каждый день туда заходит около 1000 активных пользователей.

Пользователям на сайте нельзя обсуждать подмен симок. Когда кто-то упоминает об этой всё более популярной тактике, другие нередко пишут сообщения в духе «Я не одобряю незаконную деятельность». Однако два старых участника форума под никами Ace (который записан в модераторы форума) и Thug, заявили мне, что подмен симок – популярный среди участников OGUSERS способ кражи юзернеймов.

Чтобы украсть юзернейм посредством подмены симки, нужно сначала узнать, какой номер связан с этим юзернеймом.

Оказывается, выяснить подобную информацию в интернете не так трудно, как можно подумать.

В прошлом году хакеры создали службу под названием Doxagram, в которой можно за деньги выяснить, какие телефонный номер и электронка привязаны к той или иной учётной записи на Instagram. (Сразу после запуска Doxagram рекламировали на OGUSERS.) А благодаря серии нашумевших взломов номера социального страхования уже давно относительно легко найти, если знать, где искать в интернетовском подполье.

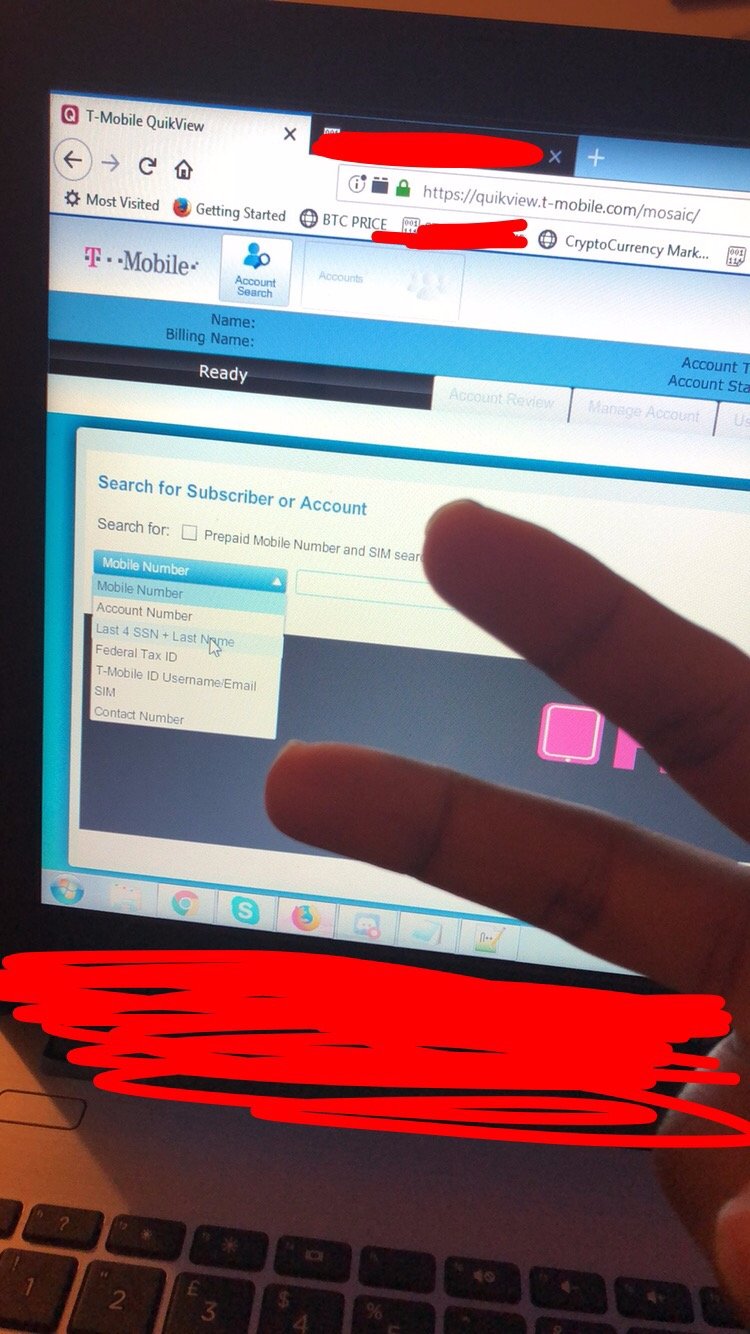

Ace заявил, что уже не занимается продажей юзернеймов. Thug сказал, что подменивает симки с помощью внутреннего инструмента T-Mobile для поиска данных подписчиков. Во время нашего разговора хакер показал мне скриншот своего просмотра этого инструмента.

Фото, которое хакер Thug отправил мне во время недавнего разговора.

Для проверки я назвал Thug номер своего телефона, а хакер в ответ отправил мне скриншот с моим домашним адресом, номером IMSI (стандартизированным уникальным номером для идентификации абонентов) и другой теоретически секретной клиентской информацией. Thug даже увидел особые указания по защите учётной записи, которые я дал T-Mobile.

«Я параноик», – сказал я.

«Да уж, этот безумный онлайновый мир», – ответил Thug.

На самом деле это был не первый раз, когда незнакомый человек получил доступ к моим персональным данным, якобы защищённым T-Mobile.

В прошлом году исследователю безопасности удалось воспользоваться багом на сайте T-Mobile, чтобы получить доступ к практически тем же данным. После устранения бага T-Mobile поначалу преуменьшал его влияние, заявив, что им никто не воспользовался. Но на самом деле им воспользовалось много людей. Обучающее видео на YouTube, объяснявшее, как именно воспользоваться багом, чтобы получить доступ к чужим персональным данным, провисело несколько недель, пока компания не заткнула эту дырку.

Thug заявил, что последние несколько лет телекоммуникационные операторы усложняют работу таким хакерам, как он.

«Раньше достаточно было просто позвонить в телефонную компанию (например, T-Mobile) и попросить поменять SIM-карту номера, – рассказал мне Thug в недавнем чате. – Сейчас нужно знать кого-то, кто там работает, и получить у него PIN-код буквально за 100 долларов».

Thug и Ace объяснили, что сейчас многие хакеры вербуют сотрудников службы поддержки или магазинов T-Mobile и других операторов и платят им 80 или 100 долларов за подмену симки своей жертвы. Thug заявил, что получил доступ к инструменту T-Mobile, подкупив одного из сотрудников, но Motherboard не смог проверить это заявление. T-Mobile отказался отвечать на вопросы о том, есть ли у компании доказательства участия её сотрудников в аферах с подменом симок.

«Сотрудники операторов здорово ускоряют и упрощают работу», – сказал Thug.

Найти сотрудника оператора – это ещё не самое сложное, добавил Ace. «Трудно уговорить его сделать то, чего вы хотите».

Пост на OGUSERS от некоего Simswap, который рекламировал подделку удостоверений личности и других документов.

Недавнее расследование, проведённое охранной фирмой Flashpoint, обнаружило, что преступники всё чаще получают помощь в подмене симок от сотрудников телекоммуникационных компаний. Лорри Крейнор, бывший главный технолог FTC, заявила, что неоднократно видела доказательства участия их сотрудников в этих атаках. Тейлор, исследователь безопасности и первопроходец в области подмены SIM-карт, заявил, что знает о людях, получающих помощь от сотрудников магазинов. Пишущий о безопасности репортёр Брайан Кребс недавно написал о случае, когда сотрудник магазина T-Mobile без разрешения подменил симку, чтобы украсть учётную запись на Instagram.

Разумеется, подмена симок – не единственный способ для пользователей OGUSERS завладевать учётными записями. Менее гадкий, хотя и не такой эффективный, как подмена симок, способ похищения, известный как «турбо», подразумевает использование программы, автоматически пытающейся завладевать юзернеймами по мере их появления, рассказал мне Thug.

Но если кража телефонных номеров более эффективна, то дело не в отсутствии необходимости в недюжинных навыках. По прикидкам Ace и Thug, всего около 50 участников OGUSERS обладают нужными для этого социально-инженерными и техническими инструментами.

В выложенном на YouTube видео видно, как человек, якобы являющийся участником OGUSERS, с написанными на груди никами других участников форума вопит: «Я люблю OGU».

Во время чата с Thug и Ace я спросил, чувствуют ли они угрызения совести, взламывая чужие учётные записи в интернете, кошельки с криптовалютой или банки.

«К сожалению, вовсе нет, – ответил Ace. – Я забираю у них деньги и живу своей жизнью. Сами виноваты, что не обезопасились».

То, чем занимаются незаконные хакеры вроде них самих, по сути, безвредно, добавил Thug, особенно в случае юзернеймов.

«Это всего лишь юзернейм. Ничего особенного, – сказал Thug. – Никто не теряет денег – только тупой юзернейм».

РАСТУЩАЯ ПРОБЛЕМА

Подменщики симок могут неплохо зарабатывать независимо от того, продают они юзернеймы на Instagram или нет.

«Вся эта схема невероятно прибыльна, – сказал мне Андрей Барысевич, исследователь безопасности из RecordedFuture, изучавший незаконные подмены SIM-карт. – Зная, как подменить SIM-карту, можно очень много заработать».

Примером является Коди Браун, основатель компании виртуальной реальности IRLVR, в прошлом году потерявший более 8000 долларов биткойнами всего за 15 минут после того, как хакеры завладели его мобильным номером, а затем с его помощью взломали его электронную почту и учётную запись на Coinbase. На момент взлома Брауна такие атаки были настолько распространены, что Authy, приложение, обеспечивающее двухуровневой авторизацией ряд наиболее популярных бирж криптовалют, предупредило пользователей о подмене SIM -карт и ввело дополнительные функции безопасности, чтобы остановить хакеров.

Ещё можно вспомнить сообщение, которое я в прошлом году получил в приложении для зашифрованных чатов Signal после того, как Motherboard сообщил о баге на сайте T-Mobile, позволяющем хакерам получать личные данные клиентов, которые затем можно использовать для обмана представителей клиентов и подмены симок.

«Просто хочу тебе сказать за то, что ты проболтался про лазейку с API [T-Mobile]: пошёл нахуй, педрила сраный, – писал некто под ником NoNos. – Если бы ты не написал о ней статью для публичного доступа и не пожаловался на неё в TMO, её бы не прикрыли».

Затем этот человек заявил, что с помощью этого бага взломал нескольких людей, а ещё – что он подменяет симки. Также он сказал, что с помощью этой техники охотится на богатых людей, которых потом можно грабить.

«За прошлый день я заработал 300k [sic] другими способами, – заявил NoNos; Motherboard не удалось подтвердить эту цифру.

«Если «люди», способные на такое, могут завладеть чьим угодно в стране номером с помощью подмены симки, зачем охотиться на юзернеймы и случайных людей, если можно охотиться на тех, у кого куча денег? Например, на инвесторов или биржевых трейдеров. Менеджеров хедж-фондов и пр.», – продолжал NoNos.

Помимо Селены Гомес, в число известных жертв подмены SIM-карт попали активист движения Black Lives Matter Дерей Маккессон, Дена Харитос Цамитис, основательница института кибербезопасности и конфиденциальности при Университете Карнеги – Меллон CyLab, и звезда YouTube Boogie 2988.

За последние несколько месяцев ко мне обратились более 30 жертв подмены симок и поделились жуткими историями о том, как затем перевернулась с ног на голову их жизнь в интернете и реале. Можно спокойно сказать, что это произошло как минимум с несколькими сотнями людей в США, хотя и трудно точно определить, сколько именно человек было взломано таким образом. Масштаб проблемы известен только мобильным операторам, а эти операторы (что, возможно, неудивительно) не склонны о нём говорить.

Крейнор, ныне – профессор Университета Карнеги – Меллон, сказала, что попыталась выяснить, насколько распространён этот метод взлома, во время работы главным технологом Федеральной торговой комиссии США в 2016 году (Крейнор сама в том же году стала жертвой подмены SIM-карты; в то время, как сказала мне Крейнор, она ещё даже не слышала о подмене SIM-карт.) Но, несмотря на власть и влияние, которые обеспечивала ей должность в комиссии, ни один из операторов мобильной связи, когда Крейнор попросила назвать цифры, не поделился с ней данными о частоте этих атак.

«Операторы однозначно делают недостаточно, – сказала мне Крейнор по телефону. – Они говорят мне, что расширяют свою деятельность и что, возможно, случившегося со мной сегодня бы уже не случилось, но мне в это не верится. Я видела не так много доказательств того, что они действительно взялись за дело. Им действительно нужно отнестись к этому как к критической проблеме авторизации».

Операторы хорошо знают о подмене SIM-карт, добавила она. «Хоть и не любят это признавать».

Motherboard обратилась к AT&T, Verizon, Sprint и T-Mobile, большой четвёрке мобильных операторов США, с запросом предоставить данные о распространённости подмены SIM-карт. Ни один из них не согласился предоставить подобную информацию.

Представитель AT&T заявил, что от подобного мошенничества «страдает мало наших клиентов, и у нас оно бывает редко», но на просьбу разъяснить, что значит «мало», не ответил.

«Мошенничество с подменой / перенесением SIM-карт уже достаточно давно является проблемой нашей отрасли», – заметила в своём заявлении представительница T-Mobile. Компания, добавила она, борется с этими атаками, прося клиентов добавлять новые меры безопасности, к примеру, требование назвать PIN-код и пасскод при перенесении номера, а также оценивая новые способы подтверждения изменений в учётных записях клиентов. Представительница также отклонила мою просьбу организовать телефонное интервью с топ-менеджерами T-Mobile и не ответила на вопросы о распространённости этих атак, в частности, не сказав, сколько людей пострадало.

«Я действительно не могу понять, почему это имеет значение, – заявила представительница. – Если учесть, что у нас 72 миллиона клиентов, число будет небольшим. Но, разумеется, ни одна компания не хочет, чтобы такое произошло хотя бы с одним клиентом». (В октябре прошлого года T-Mobile уведомила «несколько сотен клиентов», на которых начали охотиться хакеры.)

Sprint отказался называть какие-либо числа или данные, связанные со случаями подмены SIM-карт, и вместо этого отправил заявление с указанием на то, что его клиенты регулярно меняют пароли. Представитель Verizon также не сообщил никаких данных о распространённости похищения SIM-карт, но заявил, что подмена симки требует «правильного соответствия учётной записи и пароля/PIN-кода».

В этом же году эти четыре крупных оператора объявили о создании Целевой рабочей группы по мобильной авторизации, совместной инициативы по созданию нового решения, которое позволит клиентам авторизоваться на сайтах и в приложениях с помощью идентификаторов в телефонах. Техническая пресса расхвалила это как потенциальную замену двухуровневой авторизации по SMS, которую многие считают отжившей своё. Но подробных сведений о том, как на самом деле будет реализовываться это новое решение, нет, и поможет ли оно в борьбе с подменой SIM-карт, до сих пор неясно.

Представитель Федеральной торговой комиссии напомнил о созданном этим органом Охранном справочнике данных потребителей 2017 года, документе с кратким изложением сообщений потребителей о мошенничестве, аферах и краже персональных данных, а также прочих правонарушениях, хотя раздела конкретно о подмене SIM-карт там не было. Представитель заявил, что такое событие «может подпадать» под определение телефонного или коммунального мошенничества; в соответствующем разделе содержится более 30 000 сообщений о мошенничестве с помощью мобильных телефонов.

Скриншот со страницы 14 Охранного справочника данных потребителей Федеральной торговой комиссии

Представитель Федерального бюро расследований, органа, расследующего аферы и подобные преступления национального масштаба, заявил, что бюро не располагает данными о подобных взломах.

Даже если количество этих взломов невелико, они могут быть вредить и ранить. Как минимум восстановление после такого взлома требует немалого времени и усилий. Не верите – спросите Фаниса Пулинакиса, жертву подмены SIM-карты, рассказавшую мне о том, как ему в этом году подменили симку.

Пулинакис рассказал, что после того, как его телефон внезапно перестал работать, он немедленно зашёл на свою учётную запись в банке. «И пожалуйста! 2000 долларов как не бывало». Пулинакис весь этот день бегал между T-Mobile и ChaseBank, пытаясь понять, что случилось.

«Какой кошмар».

ИЗ ЖЕРТВ В СЫЩИКИ

Для Рейчел и Адама Остлундов продолжался вечер 6 сентября 2017 года.

Адам старался удерживать хакеров на связи как можно дольше, в основном для того, чтобы понять, что случилось и до чего добрались преступники, которые тем временем теряли терпение и требовали от пары отказаться от учётной записи Рейчел @Rainbow на Twitter. Завладев учётными записями с одинаковым ником на Twitter и Instagram, хакеры получили бы возможность загрести больше денег в случае продажи. Как объяснили мне другие хакеры, наличие оригинальной электронной почты (она же – «OGE»), привязанной к учётным записям, делает последние более ценными, учитывая, что так их владельцам труднее отобрать их у хакеров.

Адам устал и отключился. Хакеры вскоре написали ему СМС.

«Давайте по быстрому мне надо спать, – написал один из них, согласно чат-логу, которым Адам поделился с Motherboard. – Теперь поменяйте мыло на твиттере. Не хочу хамить но если вы скоро не ответите, вам в любом случае будет плохо».

Затем хакеры позвонили. На этот раз говорил кто-то более спокойный и не такой грозный.

«Ничего личного, – сказал Адаму, согласно записи звонка, второй хакер, извинившись за тон первого человека. – Могу вас заверить: ничего не случится».

Во время второго звонка, после звонка Рейчел в полицию, в дом к Остлундам заявились представители местных правоохранительных органов. Когда пара объяснила, что случилось, полицейские явно замялись и сказали, что, в общем-то, ничем не могут помочь. Пара до конца ночи пыталась восстановиться после взлома. Вернув телефонный номер у T-Mobile, они восстановили через него все пароли, как это сделали хакеры, дабы вернуть себе захваченные учётные записи. Кроме инстаграма @Rainbow, которым хакеры теперь завладели безраздельно.

Три дня спустя Рейчел и Адам взяли дело в свои руки. Они решили отыскать хакеров самостоятельно.

По словам Рейчел, она заметила, что её учётную запись в Instagram, по сути, перезапустили, оставив одного подписчика – @Golf; согласно биографии, владельцем учётной записи был некто Остин. Остлунды рассказали мне, что на этой странице нашли фото, которое, по их мнению, было снято на концерте в Колорадо-Спрингс, и что, просмотрев список подписчиков @Golf’а, им удалось разыскать страницы хакера на Twitter и Facebook. Так они якобы выяснили, кем на самом деле является хакер.

Motherboard не смог подтвердить личность хакера.

Во время своего расследования Рейчел и Адам также нашли пост на OGUSERS, в котором хакер с ником Darku продавал @Golf и другие уникальные юзернеймы Instagram. Для пары это было верным признаком того, что Darku владеет @Golf, а значит, и @Rainbow.

Пост, в котором Darku продавал учётную запись на Instagram @Hand.

Во время чата в интернете Darku сообщил мне, что ему 18 лет и он присоединился к нескольким хакерским группам. Он отрицал, что занимался подменой SIM-карт и украл @Rainbow и @Hand, заявив, что последний аккаунт он выменял у друга, а @Rainbow он никогда не владел.

«Я мелкими преступлениями не занимаюсь, – сказал Darku. – У меня везде связи, и мне не нужно мошенничать, чтобы получить желаемое».

После того, как я обратился к нему на OGUSERS в мае, Darku написал пост, в котором предупредил участников, что в отношении форума, возможно, ведёт расследование ФБР. По словам Darku, мои вопросы были подозрительными: он не знал точно, действительно ли я являюсь тем, кем назвался.

«На моих друзей недавно наехало ФБР из-за нескольких юзернеймов и того, как их приобрели, личный опыт, – написал Darku. – Если с вами связался КТО УГОДНО, представляющийся сотрудником какого-то КРУПНОГО СМИ, пожалуйста, будьте бдительны».

Некоторые пользователи, по-видимому, пришли в замешательство и спросили, зачем бюро вообще интересоваться площадкой для торговли юзернеймами.

«Дело не в юзернеймах, – возразил другой пользователь. – Дело в том, какими путями эти юзернеймы получили. Я не сомневаюсь, что они знают, что на самом деле юзернеймы не просто продают – всё гораздо мрачнее».

Были и такие участники форума, которые явно восприняли это спокойнее, шутили об арестах или постили мемы. Мой аккаунт на форуме, как и IP-адрес, по которому я на него заходил, был забанен.

Пост участника OGUSERS в Instagram, опубликованный после того, как Motherboard начал обращаться к участникам форума.

Адам поделился найденной информацией о Darku с агентом ФБР в Солт-Лейк-Сити, специализирующемся на расследованиях киберпреступлений и преступлений в даркнете, как сообщает электронное письмо, пересланное мне Адамом. Также Адам сказал мне, что ФБР в Колорадо-Спрингс сообщило ему, что его заявление «соответствует действительности» и следователи продвигаются вперёд.

Рейчел добавила, что ФБР недавно сообщило ей и Адаму, якобы агенты пришли к Остину домой и «напугали его до смерти». Хакер «больше никогда не будет так делать», заверила меня Рейчел.

В другой недавней теме на форуме OGUSERS Darku писал, что точно знает: ФБР расследует, «кто шантажировал дамочку», которой принадлежал аккаунт @Rainbow. Darku заявил мне, что к нему приходили поговорить полицейские, но «ко мне это никакого отношения не имело».

«Я не трачу время на приставания к другим людям», – якобы заявил представителям властей Darku.

Motherboard не удалось подтвердить участие ФБР в деле. Бюро обычно не комментирует текущие расследования. Представитель отделения ФБР в Солт-Лейк-Сити отказался давать комментарий. Связаться с отделением ФБР в Колорадо-Спрингс не удалось.

Instagram до сих пор не вернул Рейчел учётную запись @Rainbow. Все остальные жертвы, к примеру, владельцы учётных записей на Instagram@Hand и @Joey, сказали мне, что не вернули себе аккаунты, хотя неоднократно жаловались Instagram.

«Мы стараемся обеспечить сообществу Instagram безопасность на сайте, – сообщил в заявлении представитель Instagram. – Когда нам становится известно о взломе какой-то учётной записи, мы блокируем доступ к этой учётной записи, а пострадавшие проходят процесс восстановления, чтобы изменить пароль и принять другие необходимые меры по обеспечению безопасности своей учётной записи».

Для травмированных жертв это ценный урок на ошибках.

«Наши телефоны – это наше самое слабое место», – сказала мне Рейчел.

По словам Адама, этот взлом показал ему, что номера мобильных – самое слабое звено в нашей цифровой жизни.

«Кто владеет вашим телефонным номером, – сказал он, – тот владеет вашей жизнью».

Эта статься первоначально появилась на VICE US.

More

From VICE

-

WWE -

Tim Mosenfelder/ImageDirect -

Screenshot: Riot Games