Essere il proprietario di un indirizzo email può essere una vera spina nel fianco. Oltre al bombardamento quotidiano di messaggi e l’apocalisse del “rispondi a tutti,” c’è sempre il rischio che qualcuno hackeri le tue email più intime e confidenziali e che tutto finisca improvvisamente su WikiLeaks.

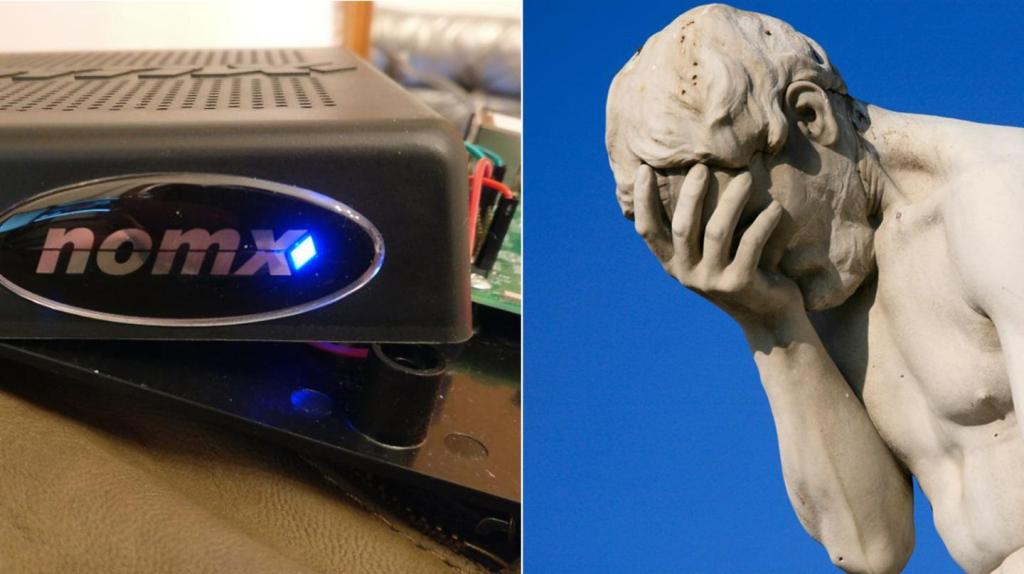

È giusto dire che forse le email non sono il modo più sicuro per comunicare oggi giorno. Ecco perché una startup di nome Nomx sta cercando di cambiare il nostro approccio alle email con un sistema che, stando al loro sito, “assicura sicurezza e privacy assolute.”

Videos by VICE

“SAPEVI CHE OGNI SINGOLO PROVIDER È STATO HACKERATO?” grida il sito, la cui frase ad effetto è “tutto il resto non è sicuro.”

A quanto pare, neanche Nomx lo è poi così tanto.

Nomx vende un dispositivo da 199 dollari che essenzialmente permette di impostare il proprio server email con lo scopo di tenere le tue email lontane dai server di mail exchange (o MX) — da qui il nome del brand —, che l’azienda sostiene essere intrinsecamente “vulnerabili.”

Il ricercatore in sicurezza informatica Scott Helme ha dissezionato il dispositivo e ha cercato di capire come funziona davvero. Come racconta nel post dettagliato che ha pubblicato sul suo blog, ha scoperto che la scatola è in realtà solo un Raspberry Pi con sopra un software scaduto e diversi altri bug. Così tanti, a dirla tutta, che Helme ha scritto che “il codice di Nomx è farcito di esempi perfetti su come fare male le cose.”

“Potevo leggere email, inviare email e cancellare email. Potevo persino creare un mio indirizzo email personale”

Il problema peggiore, ha spiegato Helme, è che l’applicazione web di Nomx aveva una vulnerablità che permetteva a chiunque di prendere controllo totale di un dispositivo da remoto, bastava riuscire ad attirare il proprietario su un sito maligno.

“Potevo leggere email, inviare email e cancellare email. Potevo persino creare un mio indirizzo email personale,” ha detto Helme a Motherboard in una chat online.

Helme si è accorto che la app web di Nomx era soggetta a una vulnerabilità chiamata CSRF (cross-site request forgery). La CSRF è un attacco comune che fa elaborare un codice maligno dal computer della vittima con l’inganno. Visitando una pagina maligna, qualsiasi utente Nomx potrebbe dunque fornire accesso al proprio account email, stando a Helme.

Will Donaldson, il CEO di Nomx, ha respinto la ricerca di Helme. In una lunga email inviata per risposta, sostiene che la vulnerabilità CSRF funzioni solo se l’obiettivo ha la pagina di gestione di Nomx aperta mentre clicca sul link maligno (Helme ha detto che questa informazione è incorretta) e che “il problema è stato risolto” dopo che Helme l’ha segnalato all’azienda. Donaldson ha anche aggiunto che Helme ha testato il suo attacco su un dispositivo vecchio. I nuovi dispositivi Nomx, ha aggiunto, non usano un Raspeberry Pi.

Pur dicendo di essere “felice di discutere” qualsiasi “particolare o questione specifica,” Donaldson ha ignorato una domanda che chiedeva se le persone con i vecchi dispositivi avrebbero ricevuto un aggiornamento, o se almeno ne esistesse uno. Invece, Donaldson ha suggerito di chiedere a Helme se potesse “dichiarare e provare senza equivoci che qualsiasi utente di Nomx abbia mai subito un attacco sulla propria email,” e ha sparato una serie di statistiche e articoli sugli hack sferrati ai gestori email più famosi come il breach di Yahoo o l’hack apparente di Gmail nel 2014 (che non è mai accaduto davvero). Donaldson non ha neanche voluto dirmi quante persone usino effettivamente Nomx.

Ad ogni modo, non è del tutto chiaro quale problema stia cercando di risolvere Nomx. A meno che entrambe le persone che comunicano via email non usino Nomx, i loro messaggi devono comunque passare prima o poi per un server email non sicuro. È così che funzionano le email. Inoltre, come lo scandalo delle email di Hillary Clinton ha mostrato al mondo intero — ed esattamente come per la crittografia — decidere di fare tutto da soli non è l’idea più saggia della storia. Anzi, come molti ricercatori in sicurezza credono fermamente, probabilmente la cosa migliore è affidarsi ad aziende come Google o Microsoft, che impiegano alcuni dei migliori ingegneri specializzati in sicurezza del mondo.

“Il concetto alla base è errato. Gestire un proprio server email è difficile e ti espone a rischi molto più grandi,” ha detto Helme. “Non consiglierei a nessuno di usare questo dispositivo.”

Altro

da VICE

-

Kindle Colorsoft – Credit: Amazon -

Rebecca McBride -

Michaela Vatcheva/Bloomberg/Getty Images -

The Messenger Birds